Una grave falla nel bootloader Shim Linux è stata scoperta, consentendo agli attaccanti di eseguire codice e prendere il controllo dei sistemi di destinazione prima del caricamento del kernel, bypassando le misure di sicurezza esistenti.

Shim è un piccolo bootloader open source sviluppato da Red Hat, progettato per agevolare il processo di avvio sicuro su computer che utilizzano Unified Extensible Firmware Interface (UEFI).

Questo strumento è firmato con una chiave Microsoft, generalmente accettata di default sulla maggior parte delle schede madri UEFI, e viene utilizzato per verificare la successiva fase di avvio, solitamente caricando il bootloader GRUB2.

Creato per permettere ai progetti open source come le distribuzioni Linux di beneficiare del Secure Boot, Shim è essenziale per prevenire l’esecuzione di codice non autorizzato o dannoso durante l’avvio, mantenendo al contempo il controllo sull’hardware.

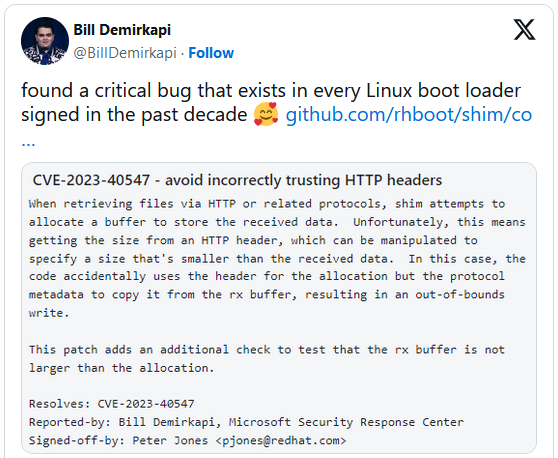

La nuova vulnerabilità di Shim, identificata come CVE-2023-40547, è stata scoperta da Bill Demirkapi, un ricercatore di sicurezza di Microsoft, che l’ha resa nota il 24 gennaio 2024.

Il bug risiede nel sorgente httpboot.c di Shim, utilizzato per avviare un’immagine di rete tramite HTTP.

Questo porta a un’allocazione errata e una scrittura fuori dai limiti, consentendo agli aggressori di eseguire codice prima del caricamento del sistema operativo, bypassando i meccanismi di sicurezza implementati dal kernel e dal sistema operativo.

Il 2 febbraio 2024, Eclypsium ha reso disponibili ulteriori dettagli sulla vulnerabilità, evidenziando che ci sono vari modi in cui CVE-2023-40547 potrebbe essere sfruttato, inclusi attacchi man-in-the-middle (MiTM), modifiche locali delle variabili EFI, e utilizzo di PXE per caricare un bootloader Shim compromesso.

Impatto e soluzioni

RedHat ha rilasciato un codice per correggere CVE-2023-40547 il 5 dicembre 2023, ma le distribuzioni Linux che utilizzano Shim devono ancora pubblicare le proprie patch.

Le distribuzioni Linux che utilizzano Shim, come Red Hat, Debian, Ubuntu e SUSE, hanno rilasciato avvisi con informazioni sul difetto.

Si consiglia agli utenti di aggiornare a Shim versione 15.8, che contiene la correzione per CVE-2023-40547 e altre vulnerabilità.

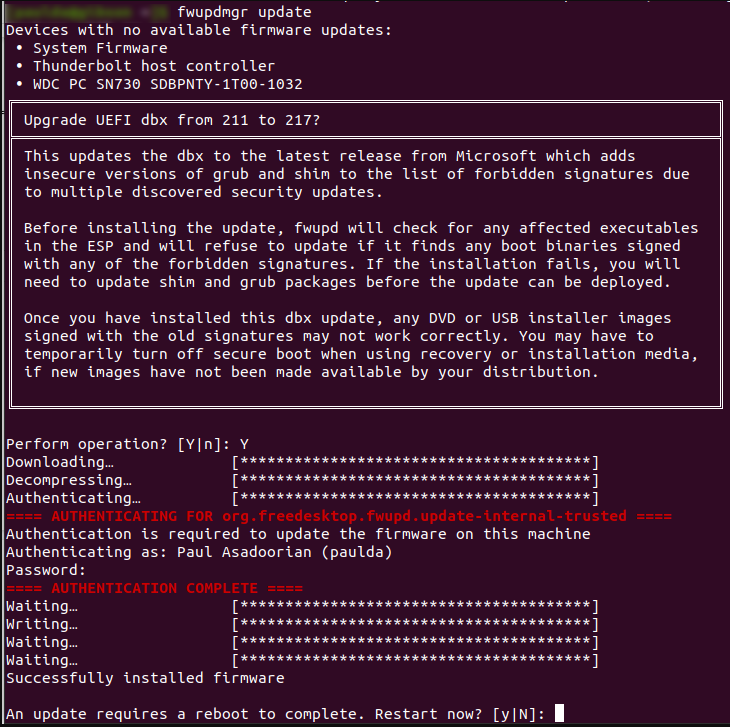

Inoltre, Eclypsium suggerisce agli utenti Linux di aggiornare l’UEFI Secure Boot DBX per includere gli hash del software Shim vulnerabile e firmare la versione patchata con una chiave Microsoft valida. Per fare ciò, esegui prima l’aggiornamento a Shim 15.8 e quindi applica l’aggiornamento DBX utilizzando il comando ‘fwupdmgr update’ (è necessario fwupd).

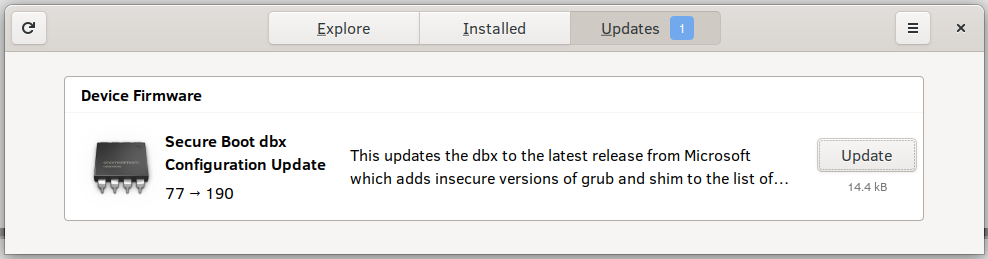

Alcune distribuzioni Linux offrono strumenti GUI per eseguire questo aggiornamento.

Nonostante non sia probabile che CVE-2023-40547 venga sfruttato su larga scala, è importante prendere sul serio questa vulnerabilità, poiché l’esecuzione del codice prima del caricamento del sistema operativo rappresenta una grave minaccia per la sicurezza del sistema.